(Август 2012)

О том, что имеющиеся на рынке средства антивирусной защиты компьютеров, выражаясь помягче, далеки от совершенства, знают наверное все. Однако то, сколь удручающе плоха реальная ситуация, становится очевидно только теперь.

В конце мая (2012) российская антивирусная фирма Kaspersy Lab объявила о выявленном ею экстраординарном вредоносном ПО, получившем название Flame.

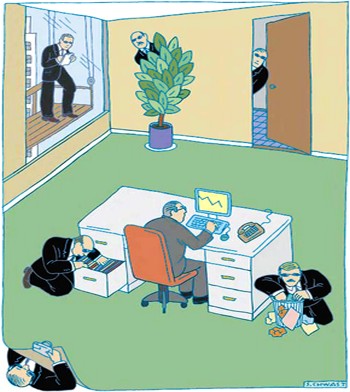

Все ключевые признаки данной шпионской программы-руткита (высочайшая степень невидимости, качество кода, разнообразие функциональных возможностей и т. д.) указывают на то, что это боевое «оружие кибервойны» из арсенала спецслужб технологически передовых государств. То есть из того же самого ряда, что и выявленные в последние годы вредоносные программы Stuxnet и DuQu.

Никакого особого секрета в том, кто все это делает, в общем-то нет. Расследования журналистов и экспертов по компьютерной безопасности ранее вполне аргументированно показали, что все перечисленные программы практически наверняка сработаны совместными усилиями спецслужб США и Израиля. Теперь же, в силу специфики политического момента, на данный счет не остается никаких сомнений.

В мае-июне 2012, то есть накануне осенних выборов президента США, госадминистрация Барака Обамы сочла полезным подчеркнуть избирателям «крутизну» своего лидера еще и тем, как лихо он сражается с врагами Америки на полях невидимой кибервойны.

Явно с этой целью в центральные американские газеты, New York Times и Washington Post, некие «неназываемые официальные лица» практически одновременно слили информацию о том, что все эти шпионско-боевые программы – и Stuxnet, и DuQu, и Flame – были сработаны и пущены в дело силами АНБ, ЦРУ и спецслужб Израиля.

Организовано это все было, якобы, исключительно ради срыва усилий Ирана в области его ядерных проектов. В итоге, правда, следы проникновения упомянутых шпионско-диверсионных программ обнаруживаются на сотнях тысяч компьютеров по всему миру…

Но здесь, впрочем, речь пойдет не о побочных эффектах кибервойн, а о наглядно проявленной ими неэффективности антивирусного ПО.

Следует особо подчеркнуть, что ни Stuxnet, ни DuQu, ни Flame, годами работая в компьютерах своих жертв, не были выявлены НИ ОДНИМ из стандартных средств защиты всей антивирусной индустрии, насчитывающей около 40 компаний по всему миру. Читать «Куриная слепота» далее

Для отправки комментария необходимо войти на сайт.