Продолжение. Начало см. тут: часть 1, часть 2, часть 3.

[1956 – 1961 – 1971]

1956: БЮРО ПОДГОТОВКИ ОБЩЕСТВЕННЫХ БЕСПОРЯДКОВ

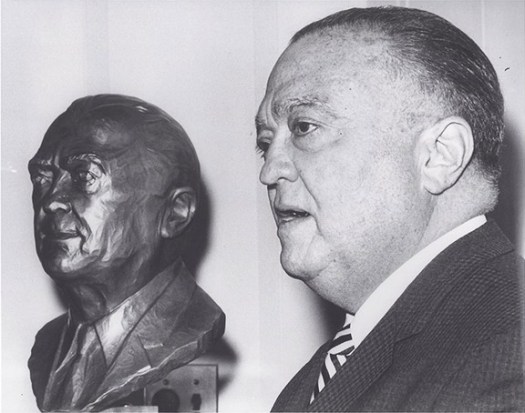

Непримиримая борьба с угрозой мирового коммунизма всегда была для Гувера одной из главных целей жизни. А уж в 1950-е годы – рост мощи СССР, укрепление социализма в Восточной Европе и в Китае – более страшной опасности, чем большевизм, для шефа ФБР, наверное, не существовало. На словах, по крайней мере.

Но вскоре после бесславного заката звезды Джозефа Маккарти, вконец спившегося и спятившего сенатора от штата Висконсин, при непосредственной помощи Гувера разжигавшего пламя антикоммунистической «охоты на ведьм», в методах борьбы с политическими противниками образовался определенный вакуум.

Вскоре, в 1956 году Гувером был запущен существенно иной – тайный – проект, получивший название COINTELPRO или Counter Intelligence Program, то есть «контрразведывательная программа». Под этим малозначащим наименованием в действительности скрывались принципиально новые формы работы, изначально по своим целям направленные на подрыв компартии США.

Секретная программа COINTELPRO выходила очень далеко за рамки обычной деятельности ФБР по сбору информации и отлову нарушителей закона или иностранных шпионов. В методы COINTELPRO входил целый арсенал грязных трюков, служивших разрушению изнутри компартии и других «антиамериканских» организаций.

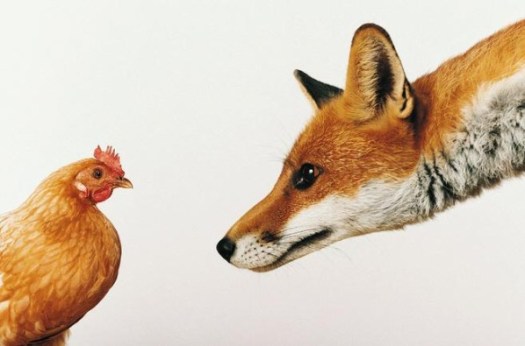

Практиковались самые разные вещи: стравливание лидеров запуском в прессу ложных слухов, подталкивание партийных активистов на совершение актов экстремизма с помощью внедренных провокаторов, организация прочих всевозможных провокаций и множества нечистоплотных операций на основе заранее пущенной дезинформации.

По сути дела, COINTELPRO превращала ФБР из правоохранительного органа в свою собственную противоположность – в ведомство по подготовке общественных беспорядков. Читать «Страницы жизни Дж. Эдгара Гувера (ч.4)» далее

Для отправки комментария необходимо войти на сайт.